服务器命令漏洞,隐患重重! (服务器执任意命令漏洞)

随着科技的发展,人们逐渐离不开互联网。而互联网的基础是服务器,服务器为我们提供了各种网络服务和资源,如网页托管、文件传输、邮件等。然而,服务器在使用过程中也存在着一些漏洞,其中较为严重的是服务器命令漏洞,这种漏洞会给网络安全带来很大的隐患。

什么是服务器命令漏洞?

服务器命令漏洞,也称为命令注入漏洞,是一种常见的安全漏洞。攻击者通过注入一些可执行的代码来攻击服务器,从而获取到服务器的权限,甚至对服务器进行破坏。这种漏洞通常出现在应用程序的输入验证不足的情况下,攻击者会利用输入的数据进行代码注入,通过改变原本运行的命令,从而达到攻击的目的。

服务器命令漏洞的危害

服务器命令漏洞具有很大的危害性,攻击者可以利用这种漏洞执行各种恶意操作,例如:

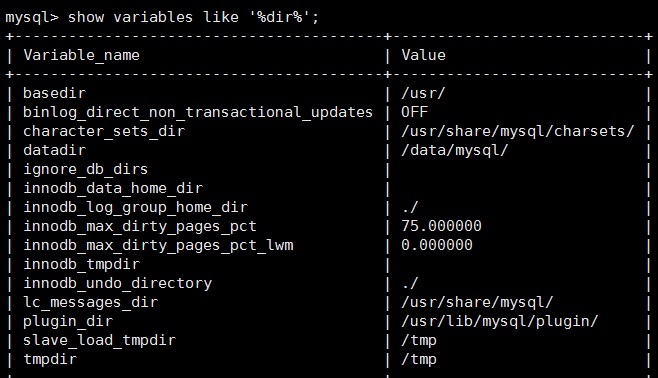

1. 窃取服务器敏感信息,如密码、账户、网站数据等;

2. 向服务器中添加或删除文件,或者对现有文件进行修改,进行恶意篡改或者数据损毁等行为;

3. 在服务器上植入蠕虫或病毒等恶意软件,使服务器成为攻击者的“僵尸”;

4. 利用服务器进行攻击或者勒索等违法行为。

服务器执行过程中常用到的操作系统命令,如ping、dir、cd、ls、chmod等,都有可能成为攻击者突破服务器安全的入口。例如,在Linux系统中,如果一个用户可以执行/bin/ls命令,但不具有执行/bin/cat的权限,攻击者注入的代码就可能是/cat/etc/passwd,这样就可以通过攻击者注入的代码来窃取到服务器上的管理员用户名和密码。

如何预防服务器命令漏洞?

服务器命令漏洞是一种比较难以预防的安全漏洞,但我们可以通过以下几种方法来减小服务器命令漏洞的风险,保障服务器的安全稳定:

1. 对用户输入数据进行有效性验证,并采用严格的安全编程方法,尽量避免用户提交的恶意代码;

2. 建立完整的日志监控机制,仔细记录服务器行为,及时发现异常行为

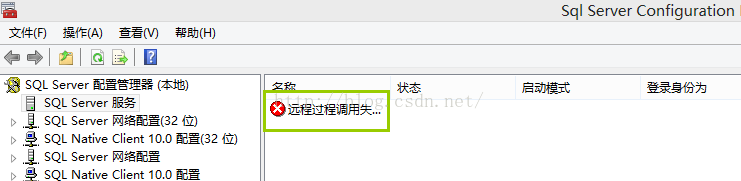

3. 严格管控服务器对外访问权限,对于不必要的端口和服务进行关闭;

4. 更新服务器的系统、软件等相关的安全补丁,保持系统的健壮性和安全性。

综上所述,服务器命令漏洞是一种比较危险的网络安全漏洞,我们应该对此给予足够的关注。提高用户输入数据的安全性验证和编程实现的严谨性是一个比较有效的方法,同时建立完善的日志监控系统也可以帮助我们及早发现异常行为从而避免损失。更重要的是,我们需要时刻关注服务器更新和安全补丁的发布,及时进行更新,保障服务器的安全稳定。

相关问题拓展阅读:

CVEOpenssh命令注入漏洞复现

漏洞介绍:

OpenSSH是用于使用SSH协议进行远程登录的一个开源实现。通过对交互的流量进行加密防止窃听,连接劫持以及其他攻击。OpenSSH由OpenBSD项目的一些开发人员开发, 并以BSD样式的许可证提供,且已被集成到许多商业产品中。

2023年6月9日,研究人员Chinmay Pandya在Openssh中发现了一个漏洞,于7月世毕空18日公开。OpenSSH的8.3p1中的scp允许在scp.c远程功能中注入命令,攻击者可利用该漏洞执行任意命令。目前绝大多数linux系统受影响

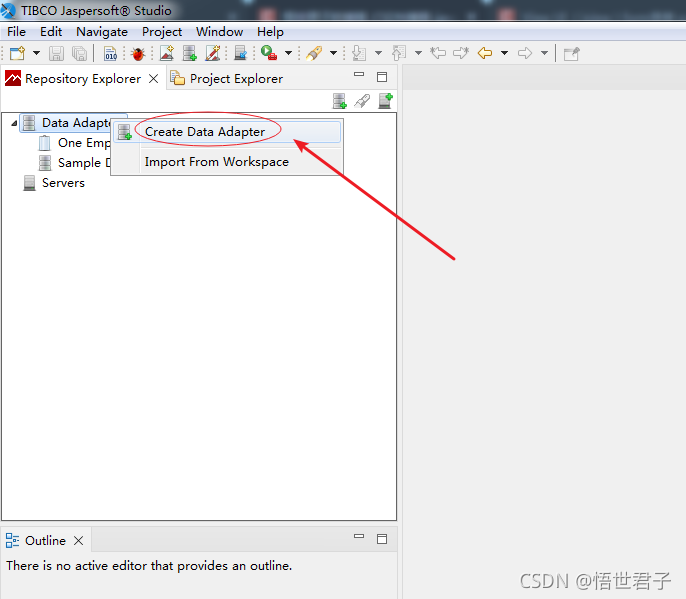

漏洞环境:

漏洞利用条件:

scp命令:

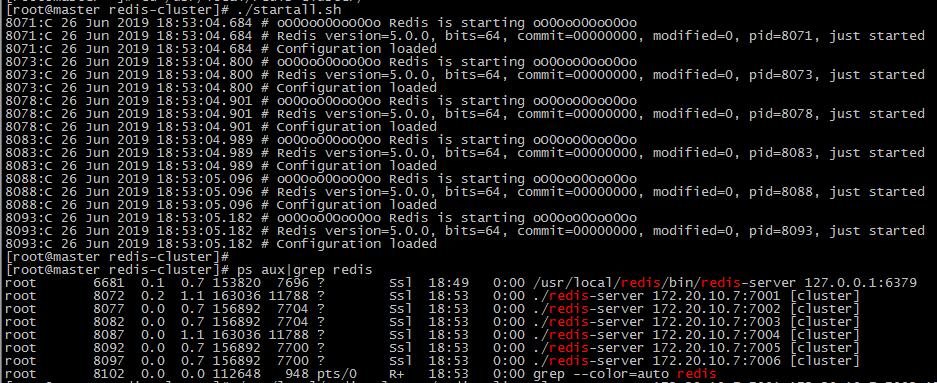

1、先查看目标机器ssh版本:

2、利用scp命令,用kali对Ubuntu进行写文件,复制文件:

Ubuntu上成功复制了文搜瞎件并执行了创建文件的命令,确认漏洞存在:

既然如此,直接反弹shell岂不美哉

这个漏洞可能适用于远程服务器禁用了ssh登录,但是允许使用scp传文件,而且远程服务器允许使用反引号(`),其中有可能由以下几种方式实现:

详情参考:

iptables拒数码绝ssh访问但不阻止scp和rsync

又水一篇文章~ 欧耶!

OpenSSH 命令注入漏洞(CVE)

OpenSSH命令注入漏洞复现(CVE

CVEOpenssh-SCP 命令注入漏洞复现报告

关于服务器执任意命令漏洞的介绍到此就结束了,不知道你从中找到你需要的信息了吗 ?如果你还想了解更多这方面的信息,记得收藏关注本站。