威胁Redis 注入漏洞(redis注入漏洞)

Redis注入漏洞是一种网络攻击,针对开源内存缓存数据库Redis。它可能导致攻击者获取访问控制以外的权限,从而能够对被攻击的服务器进行操作。

Redis是一种用于内存数据的开源NoSQL数据库,常用于Web应用程序的缓存处理。因为Redis是在缓存层中操作数据的,所以比传统的磁盘数据库更快更高效。

然而,Redis也存在一些安全漏洞,其中包括Redis注入漏洞。攻击者利用Redis注入漏洞,可以向Redis数据库存储数据并获取系统信息。攻击者还可以通过这种方式操纵Redis服务器,并在其中存储恶意代码。

以下是一个简单但功能强大的Python脚本,可以利用Redis注入漏洞来窃取服务器上存储的数据:

“`python

import redis

r = redis.StrictRedis(host=’localhost’, port=6379)

r.mset({‘password’: ‘hunter2’, ‘username’: ‘admin’})

print(r.get(‘password’))

print(r.get(‘username’))

这个Python脚本首先连接到本地Redis服务器,然后用mset()函数向Redis数据库存储密码和用户名。脚本使用get()函数获取存储的数据。

如果Redis服务器未正确配置,攻击者可以通过向这些Redis命令添加额外的参数(例如空格和引号)来注入恶意代码。攻击者还可以执行Redis服务器上的其他命令,包括FLUSHALL(用于清空整个数据库)和CONFIG SET(用于更改Redis服务器的配置参数)。

为了避免Redis注入漏洞,管理员应该采取以下措施:

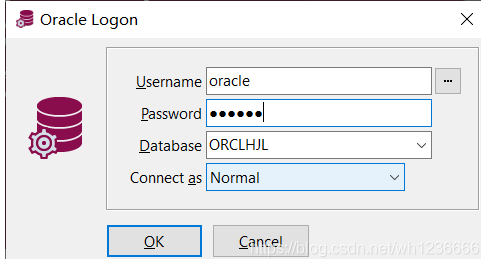

1. 使用密码进行身份验证

Redis具有内置的身份验证功能,可以使用密码来保护您的数据库。通过在Redis配置文件中设置访问密码,指定只有知道该密码的用户才能访问Redis服务器。例如:```ini

requirepass mypassword

2. 配置访问控制列表

Redis还有一个功能,即可以通过配置文件上的ACL命令,以更为细致的方式对访问进行控制。在默认情况下,Redis允许任何人都可以从任何位置连接到其TCP端口,并且可以执行所有Redis命令。配置Redis的ACL可以授予或拒绝特定的IP地址、网络或者用户名和密码执行可以执行的特定Redis命令。例如:

“`ini

# example for using the ACL command

# to restrict commands that can be run

# by certn users.

user default on >mypassword +@all

user scorekeeper on +@write ~list

user rankings off -@dangerous

3. 更新Redis版本

当Redis发布了新版本的软件时,通常会修复已经发现的漏洞。因此,将软件更新到最新版本,有助于解决已知的网络安全漏洞。

Redis注入漏洞可能对您的应用程序造成巨大的安全威胁。因此,管理员应该始终保持警惕,采取必要的措施确保系统安全。